關(guān)于利用memcached服務(wù)器實(shí)施反射DDoS攻擊的情況通報(bào)

發(fā)布時(shí)間:2018-03-05近日,利用memcached服務(wù)器實(shí)施反射DDOS攻擊的事件呈大幅上升趨勢,。針對這一情況,,CNCERT第一時(shí)間開展跟蹤分析,監(jiān)測發(fā)現(xiàn)memcached反射攻擊自2月21日開始在我國境內(nèi)活躍,,3月1日的攻擊流量已超過傳統(tǒng)反射攻擊SSDP和NTP的攻擊流量,,3月1日凌晨2點(diǎn)30分左右峰值流量高達(dá)1.94Tbps。隨著memcached反射攻擊方式被黑客了解和掌握,,預(yù)測近期將出現(xiàn)更多該類攻擊事件?,F(xiàn)將有關(guān)情況通報(bào)如下:

一、memcached反射攻擊基本原理

memcached反射攻擊利用了在互聯(lián)網(wǎng)上暴露的大批量memcached服務(wù)器(一種分布式緩存系統(tǒng))存在的認(rèn)證和設(shè)計(jì)缺陷,,攻擊者通過向memcached服務(wù)器IP地址的默認(rèn)端口11211發(fā)送偽造受害者IP地址的特定指令UDP數(shù)據(jù)包(stats,、set/get指令),使memcached服務(wù)器向受害者IP地址反射返回比原始數(shù)據(jù)包大數(shù)倍的數(shù)據(jù)(理論最高可達(dá)5萬倍,,通過持續(xù)跟蹤觀察攻擊流量平均放大倍數(shù)在100倍左右),,從而進(jìn)行反射攻擊。

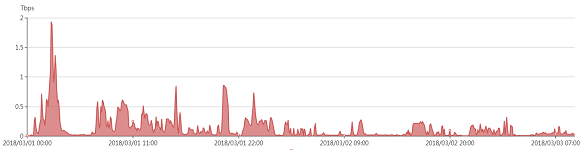

二,、近期我國境內(nèi)memcached反射攻擊流量趨勢

3月1日凌晨2點(diǎn)30分左右memcached反射攻擊峰值流量高達(dá)到1.94Tbps,,其中2時(shí)至3時(shí)、7時(shí),、9時(shí),、15時(shí)、20時(shí),、23時(shí)的攻擊流量均超過500Gbps,。

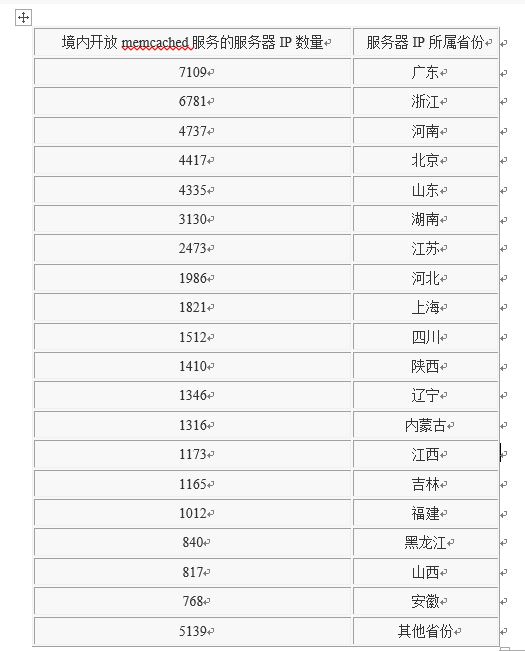

三、開放memcached服務(wù)的服務(wù)器分布情況

CNCERT抽樣監(jiān)測發(fā)現(xiàn)開放memcached服務(wù)的服務(wù)器IP地址7.21萬個(gè),,其中境內(nèi)5.32萬個(gè),、境外1.89萬個(gè)。其中,,境內(nèi)開放memcached服務(wù)的服務(wù)器分布情況如下表所示:

四,、處置建議

1、建議主管部門,、安全機(jī)構(gòu)和基礎(chǔ)電信企業(yè)推動境內(nèi)memcached服務(wù)器的處置工作,,特別是近期被利用發(fā)動DDoS攻擊的memcached服務(wù)器:

1)在memcached服務(wù)器或者其上聯(lián)的網(wǎng)絡(luò)設(shè)備上配置防火墻策略,僅允許授權(quán)的業(yè)務(wù)IP地址訪問memcached服務(wù)器,,攔截非法的非法訪問,。

2)更改memcached服務(wù)的監(jiān)聽端口為11211之外的其他大端口,避免針對默認(rèn)端口的惡意利用,。

3)升級到最新的memcached軟件版本,,配置啟用SASL認(rèn)證等權(quán)限控制策略(在編譯安裝memcached程序時(shí)添加-enable-sasl選項(xiàng),并且在啟動memcached服務(wù)程序時(shí)添加-S參數(shù),,啟用SASL認(rèn)證機(jī)制以提升memcached的安全性),。

2、建議基礎(chǔ)電信企業(yè)、云服務(wù)商及IDC服務(wù)商在骨干網(wǎng),、城域網(wǎng)和IDC出入口對源端口或目的端口為11211的UDP流量進(jìn)行限速,、限流和阻斷,對被利用發(fā)起memcached反射攻擊的用戶IP進(jìn)行通報(bào)和處置,。

3,、建議相關(guān)單位對其他可能被利用發(fā)動大規(guī)模反射攻擊的服務(wù)器資源(例如NTP服務(wù)器和SSDP主機(jī))開展摸排,對此類反射攻擊事件進(jìn)行預(yù)防處置,。

CNCERT將密切監(jiān)測和關(guān)注memcached反射攻擊的發(fā)展演變情況,,并進(jìn)行持續(xù)通報(bào)。如需技術(shù)支援,,請聯(lián)系 CNCERT,。電子郵箱: [email protected],聯(lián)系電話: 010-82990999,。